Incluso después de conocer varios ataques cibernéticos activos contra los enrutadores Wifi GPON, si aún no los ha sacado de Internet, tenga cuidado, porque se ha unido una nueva botnet al GPON party, que está explotando un cero no revelado. vulnerabilidad del día en la naturaleza.

Investigadores de seguridad de Qihoo 360 Netlab han advertido de que al menos un operador de botnet explota una nueva vulnerabilidad de día cero en los enrutadores de red óptica pasiva (GPON) con capacidad Gigabit, fabricados por DASAN Zhone Solutions, con sede en Corea del Sur.

Contenidos de esta página

Los enrutadores Wifi GPON presentaron nueva vulnerabilidad ante posibles hackers

La botnet, llamada The Moon, que se vio por primera vez en 2014 y ha añadido al menos 6 exploits de dispositivo IoT a sus versiones posteriores desde 2017. Ahora explota una falla de día cero recientemente revelada para los enrutadores Dason GPON.

Los investigadores de Netlab probaron con éxito la nueva carga útil de ataque en dos versiones diferentes del enrutador doméstico GPON. Aunque no revelaron detalles de la carga útil ni publicaron más detalles de la nueva vulnerabilidad de día cero para evitar más ataques.

TheMoon botnet ganó titulares en el año 2015-16 después de que se descubrió la propagación de malware a una gran cantidad de modelos de enrutadores ASUS y Linksys que utilizan vulnerabilidades de ejecución remota de código (RCE).

Otros botnets dirigidos a enrutadores GPON

A principios de este mes, se encontraron al menos cinco botnets diferentes que explotan dos vulnerabilidades críticas en los enrutadores Wifi GPON revelados el mes pasado que eventualmente permiten a los atacantes remotos tomar el control total del dispositivo.

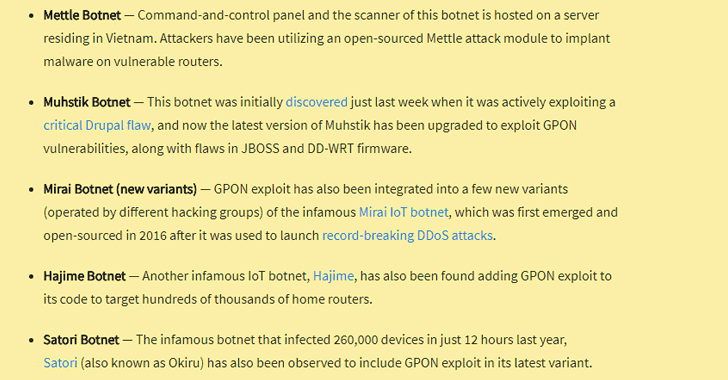

Como se detalla en nuestra publicación anterior, las 5 familias de botnets, incluyendo Mettle, Muhstik, Mirai, Hajime y Satori, han sido encontradas explotando un bypass de autenticación (CVE-2018-10561) y un root-RCE (CVE-2018-10562) defectos en los enrutadores Wifi GPON.

Poco después de que los detalles de las vulnerabilidades se hicieron públicos. Un exploit de prueba de concepto (PoC) en funcionamiento para las vulnerabilidades del enrutador GPON se puso a disposición del público. Facilitando su explotación incluso para hackers no especializados.

En otra investigación, los investigadores de Trend Micro detectaron la actividad de escaneo tipo Mirai en México. Apuntando a los enrutadores Wifi GPON que usan nombres de usuario y contraseñas por defecto.

«A diferencia de la actividad anterior, los objetivos para este nuevo procedimiento de escaneo se distribuyen», dijeron los investigadores de Trend Micro. «Sin embargo, en función de las combinaciones de nombre de usuario y contraseña que encontramos en nuestros datos. Concluimos que los dispositivos de destino todavía consisten en enrutadores domésticos o cámaras IP que usan contraseñas predeterminadas», agregaron.

Cómo proteger a sus enrutadores Wifi GPON de la piratería informática

Las dos vulnerabilidades de GPON previamente divulgadas ya habían sido informadas a DASAN. Pero la compañía aún no ha lanzado ninguna solución. Dejando a millones de sus clientes abiertos a estos operadores de botnets.

Entonces, hasta que el fabricante del enrutador publique un parche oficial. Los usuarios pueden proteger sus dispositivos al desactivar los derechos de administración remota. También usar un firewall para evitar el acceso externo desde Internet público.

Hacer cambios en enrutadores vulnerables restringiría el acceso a la red local dentro del alcance de su red Wi-Fi. De esta manera, reduciendo de manera efectiva la superficie de ataque al eliminar a los atacantes remotos.

Actualizaremos este artículo con nuevos detalles, tan pronto como estén disponibles. ¡Manténganse al tanto!

Fuente: thehackernews.com

Recomendaciones similares: