Una extensión maliciosa de Chrome descubierta por Kaspersky Labs en agosto de 2017 y dirigida a las plataformas de comercio de criptomoneda resurgió con un pico en abril de 2018. Según los informes, el malware de minería de criptomonedas hizo intentos en varios países, incluidos Japón y Corea del Sur.

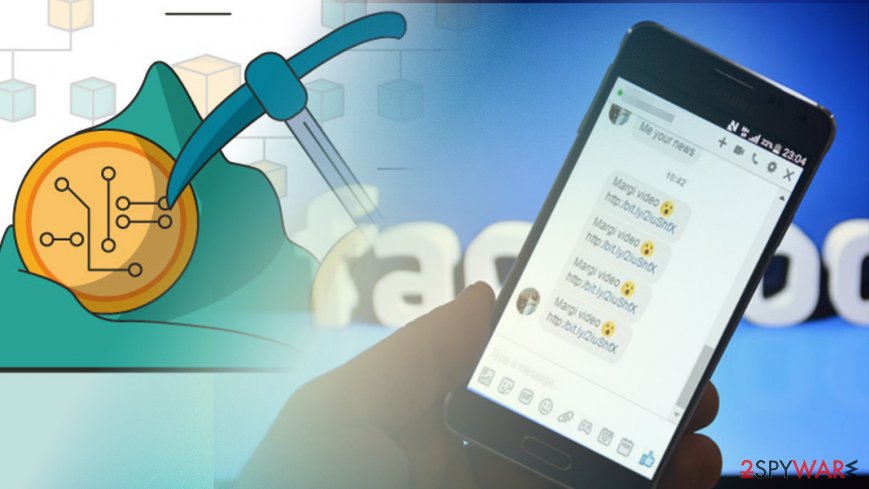

La extensión maliciosa del malware de Chrome se propaga a través de Facebook Messenger para apuntar a las plataformas de negociación de criptomonedas.

En agosto de 2017, el investigador de Kaspersky Labs, David Jacoby, descubrió una forma avanzada de malware que utiliza Facebook Messenger para infectar los sistemas de las víctimas.

Lo hizo al mostrar un mensaje de error falso en un sitio web redirigido que engañó a los usuarios para descargar una extensión maliciosa de Google Chrome desde Google Web Store.

TrendLabs ha encontrado el mismo malware de minería de criptomonedas nuevo en abril de 2018. Después de un aumento en los informes en Alemania, Túnez, Japón, Taiwán, Corea del Sur y España se descubrió el mismo malware.

Contenidos de esta página

El malware tiene una gran extensión en Facebook

El malware fue nombrado FacexWorm por el equipo de TrendLabs. La extensión maliciosa enumera y envía enlaces de ingeniería social a los amigos de una cuenta de Facebook afectada y es capaz de robar cuentas y credenciales de sus sitios web de interés. Principalmente plataformas de comercio de criptomonedas.

FacexWorm es un clon de una extensión de Chrome normal. Pero se le inyectó un código corto que contiene su rutina principal. Redirecciona a las víctimas a estafas de criptomonedas con códigos de minería maliciosos en la página web y secuestra las transacciones. Esto lo hace reemplazando la dirección del destinatario con la del atacante en las plataformas de negociación y billeteras web.

FacexWorm el malware de minería de criptomonedas se propaga a través de Facebook Messenger mientras redirige a una página falsa de YouTube que pide a los usuarios que instalen una extensión de códec para reproducir el video, que luego solicita acceso privilegiado.

El permiso otorgado conduce a un flujo de descargas de códigos maliciosos adicionales desde su servidor de comando y control (C & C) y Facebook para extender aún más el malware a través de la lista de amigos de la cuenta. Si los usuarios usan navegadores que no sean la versión de escritorio de Chrome. El enlace de malware se desvía a un anuncio aleatorio.

FacexWorm: malware de minería de criptomonedas estafa a la gente

El malware roba las credenciales de la cuenta de la víctima para Google, MyMonero y Coinhive, y redirige al usuario a una página web fraudulenta. Si el navegador accede a una de las 52 plataformas de comercio de criptomoneda a las que apunta o si busca palabras clave relacionadas con criptomonedas.

Asimismo, la estafa le pide al usuario que envíe 0,5 – 10 éter (ETH) a la dirección de la billetera del atacante para fines de verificación. Y se compromete a enviar de vuelta 5 – 100 ETH.

FacexWorm también ataca la computadora del usuario por la minería de criptomonedas web maliciosa. Ya que utiliza el 20 por ciento de la potencia de la CPU para cada subproceso y abre cuatro subprocesos para la minería en las páginas web.

Además, la víctima es vulnerable al secuestro de la transacción de criptomonedas. Ya que el malware localiza la dirección introducida por la víctima y la reemplaza por otra especificada por el atacante. FacexWorm también gana dinero a través de programas de referencia relacionados con criptomonedas. Además de redirigir a los usuarios a varios sitios web. Están incluidos Binance, DigitalOcean, FreeBitco.in, FreeDoge.co.in y HashFlare.

¿Cómo funciona el virus?

Si un usuario hace clic en el enlace de video malicioso. Se abre con el navegador Chrome y FacexWorm redirige a la víctima a un sitio falso de YouTube.

Luego se insta al usuario a descargar una extensión de Chrome de aspecto inocente como una extensión de códec que es «necesaria» para reproducir el vídeo. Una vez que se instala la extensión. El virus descarga más módulos de su servidor de control para realizar una variedad de tareas maliciosas.

En una declaración sobre el malware de minería de criptomonedas, preocupante. Los investigadores explican:

- FacexWorm es un clon de una extensión de Chrome normal. Pero se le inyectó un código corto que contiene su rutina principal.

- Descarga el código JavaScript adicional del servidor de C & C cuando se abre el navegador.

- Cada vez que una víctima abre una nueva página web. FacexWorm consultará su servidor C & C para encontrar y recuperar otro código JavaScript (alojado en un repositorio de Github) y ejecutar sus comportamientos en esa página web.

El malware puede acceder o modificar los datos de cualquier sitio web que el usuario visite. Ya que la extensión aplica todos los permisos extendidos en el momento de la instalación.

https://www.youtube.com/watch?v=ULKo_FcULCI

Lo que FacexWorm puede hacer para afectar tu existencia social

A continuación se muestra un breve resumen de lo que el virus FacexWorm puede realizar:

Para propagarse aún más como un gusano. El malware solicita el token de acceso OAuth para la cuenta de Facebook de la víctima, con lo que obtiene automáticamente la lista de amigos de la víctima y también les envía ese vínculo de vídeo falso de YouTube.

Roba las credenciales de la cuenta del usuario para Google, MyMonero y Coinhive, cuando el malware detecte que la víctima ha abierto la página de inicio de sesión del sitio web objetivo.

FacexWorm también inyecta criptomonedas miner a las páginas web abiertas por la víctima. Ya que utiliza la potencia de la CPU de la computadora víctima para extraer criptomonedas para los atacantes.

FacexWorm incluso secuestra las transacciones relacionadas con la criptomoneda del usuario. Esto al ubicar la dirección ingresada por la víctima y reemplazarla por la que proporcionó el atacante.

Cuando el malware detecta que el usuario ha accedido a una de las 52 plataformas de negociación de criptomonedas o tipeado palabras clave como «blockchain», «eth-» o «ethereum» en la URL. FacexWorm redirigirá a la víctima a una página web de estafas de criptomonedas para robarle monedas. Las plataformas específicas incluyen Poloniex, HitBTC, Bitfinex, Ethfinex y Binance, y la billetera Blockchain.info.

Para evitar la detección o eliminación. La extensión FacexWorm cierra inmediatamente la pestaña abierta cuando detecta que el usuario está abriendo la página de administración de extensiones de Chrome.

El atacante también obtiene un incentivo de referencia. Esto ocurre cada vez que una víctima registra una cuenta en Binance, DigitalOcean, FreeBitco.in, FreeDoge.co.in o HashFlare.

Fuente: newsbtc.com

Recomendaciones similares: